Migration vers Windows 2008 d’Active Directory

Introduction

Une nouvelle version de Windows étant sortie cette année, nous allons voir à travers cet article comment migrer votre infrastructure Windows 200x vers 2008.

Présentation de Windows 2008

Pourquoi Migrer ?

Windows 2008 apporte pas mal de nouveautés qui pourraient faciliter l’administration de vos parcs informatiques, voici une brève présentation des nouveautés de ce système d’exploitation,

Pour plus de renseignements sur ce système, visitez le site Windows 2008

Les nouveautés

Stratégies de mot de passe

Les systèmes précédents ne permettent de définir qu’une seule stratégie de mot de passe pour toute l’infrastructure, avec Windows 2008 vous pouvez mettre en place plusieurs stratégies de mot de passe pour différentes populations.

Elles peuvent s’appliquer sur des groupes globaux ou sur des utilisateurs.

Pour pouvoir utiliser cette nouvelle fonctionnalité, vous devez être en mode Windows 2008, ce qui implique que tous vos contrôleurs de domaines sont en Windows 2008.

Read Only DCs

Windows 2008 introduit une nouvelle fonctionnalité intéressante en terme de gestion, les contrôleurs de domaine en lecture seule sont des contrôleurs de domaine sur lesquels aucune modification de la base Active Directory ne peu être faite.

Ceci peut présenter un intérêt non négligeable si ces contrôleurs de domaine sont placés dans une partie de votre infrastructure considérée comme sensible (DMZ / ou encore Branch Office)

Attention toutefois, certaines application comme Exchange Server ne peuvent pas se servir de contrôleurs de domaines en lecture seule et nécessitent des contrôleurs de domaine traditionnels.

Pour plus d’informations : http://technet2.microsoft.com/windowsserver2008/en/library/ea8d253e-0646-490c-93d3-b78c5e1d9db71033.mspx?mfr=true

Terminal Services 2008

La publication d’application est devenu très simple à l’aide de Windows 2008, et notamment les nouveautés concernant les services TSE.

Aperçu des nouveautés

Protection d’Active Directory

Une nouvelle fonctionnalité vous permet de protéger les objets Active Directory contre les modifications accidentelles, ci-dessous, une Unité Organisationnelle étant protégée.

Comment Migrer Active Directory

Les migrations Active Directory vers Windows 2008 ne sont pas très complexes dans le sens ou les mêmes méthodes de migration étant utilisées sont les même que pour les migrations précédentes, de Windows 2000 vers Windows 2003.

Depuis quels systèmes

–Windows NT4 :

oIl n’est pas possible de migrer directement de NT4 vers Windows 2008, vous devrez soit migrer dans un premier temps vers Windows 2003 puis vers Windows 2008, soit utiliser des outils de sociétés spécialisées.

–Windows 2000 :

oLes serveurs doivent être en service pack 4

oMise à jour du schéma à l’aide de l’utilitaire ADPREP.exe

oMise à jour des domaines à l’aide de l’utilitaire ADPREP.exe

–Windows 2003 :

oMigration depuis toutes les versions de Windows 2003

oIl est recommandé d’utiliser des systèmes à jour (SP2lors de l’écriture de cet article)

La migration

Commande permettant de savoir qui détient les rôles FSMO du domaine :

C:>netdom /query FSMO

Schema master hydros.peltier-net.network

Domain naming master hydros.peltier-net.network

PDC TUBUAI.fr.peltier-net.network

RID pool manager TUBUAI.fr.peltier-net.network

Infrastructure master TUBUAI.fr.peltier-net.network

The command completed successfully.

C:>

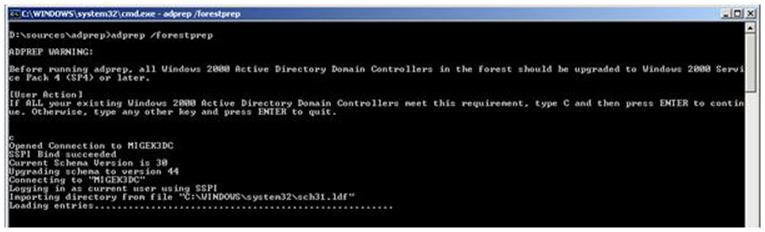

Mise à jour du Schéma

Nous devons tout d’abord commencer par mettre à jour le schéma de l’Active Directory de production,

Pour cela, insérez le CD de Windows 2008 sur votre contrôleur de domaine ayant le rôle Schéma Master, naviguez dans les répertoires « SourceAdprep » et exécutez la commande suivante :

Adprep /forestprep

PS : il est recommandé d’arrêter les réplications active directory le temps de l’opération, ceci est faisable à l’aide de l’utilitaire repadmin

repadmin /options +DISABLE_OUTBOUND_REPL

il est possible de retirer le câble réseau du contrôleur de domaine le temps de la mise à jour du schéma, çà marche très bien

Vérification de la mise à jour

Un container est créé, vérifier sa présence

CN=Windows2003Update,CN=ForestUpdates,CN=Configuration,DC=

Une fois la mise à jour réussie, rebranchez le câble réseau pour autorisez de nouveau les réplications sortantes à l’aide de repadmin puis vérifiez que les modifications sont bien répliquées sur les autres contrôleurs de domaines à l’aide de l’outil replmon par exemple

Ref : Aide sur l’utilisation de Replmon

http://www.mcmcse.com/microsoft/guides/replmon.shtml

Comment troubleshooter des problèmes de réplication

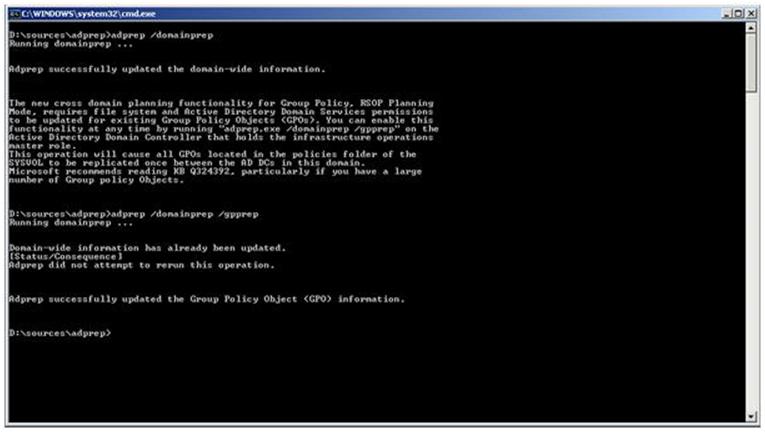

Mise à jour du domaine

Une fois le schéma à jour, nous allons préparer les domaines à l’aide de la commande

Adprep /domainprep

Cette commande doit être exécutée sur le contrôleur de domaine ayant le rôle « Infrastructure Master »

Vérification de la mise à jour

CN=Windows2003Update,CN=DomainUpdates,CN=System,DC=<domain>

Mise à jour Group Policy

Adprep /domainprep /gprep

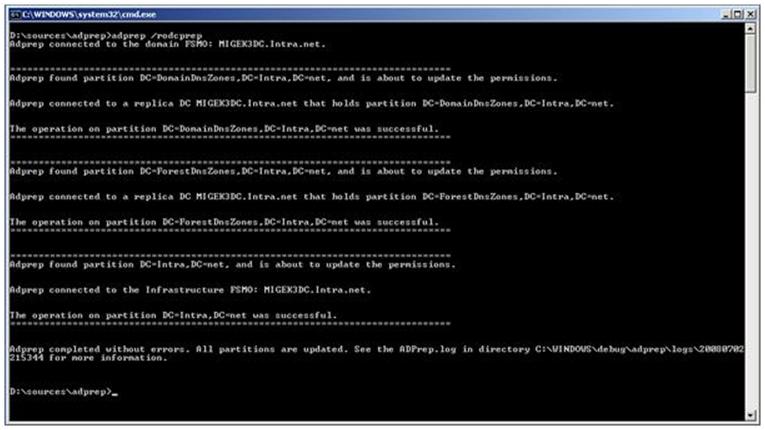

Mise à jour pour les RODC (Read Only Domain Controllers)

Les domaines doivent être mis à jour pour pouvoir installer des contrôleurs de domaines en lecture seule.

Exécutez cette commande sur un contrôleur de domaine du domaine.

Adprep /domainprep /rodcprep

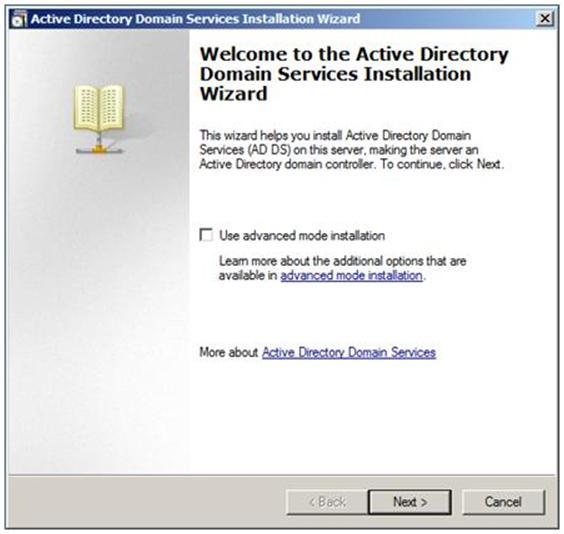

Installation du premier contrôleur de domaine Windows 2008

Nous pouvons maintenant installer un nouveau contrôleur de domaine Windows 2008 dans le domaine,

Deux chemins de migration sont possibles :

–Mettre à jour un contrôleur de domaine

–Mettre un serveur Windows 2008 dans le domaine puis exécuter DCPROMO pour le promouvoir en contrôleur de domaine.

Dans cet article, j’utiliserai le second scénario pour voir une installation d’un contrôleur de domaine Windows 2008 de bout en bout.

Une fois votre serveur membre du domaine Active Directory, cliquez sur Exécuter puis tapez « DCPROMO »

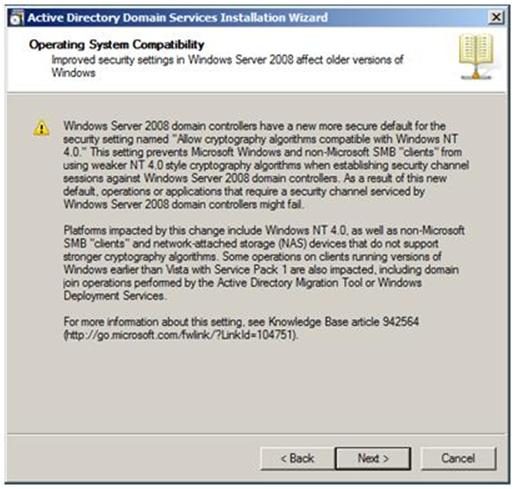

Cliquez sur « Suivant »

Cliquez sur « Suivant »

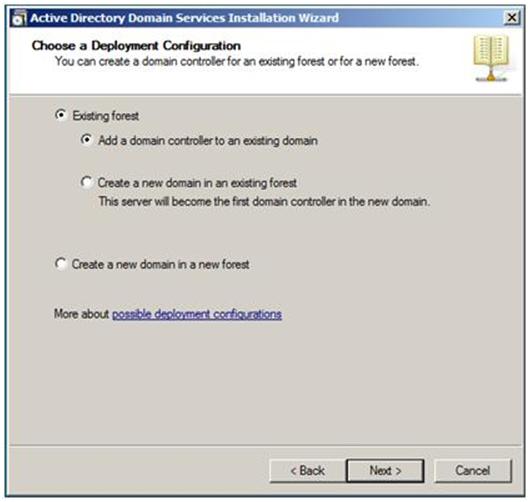

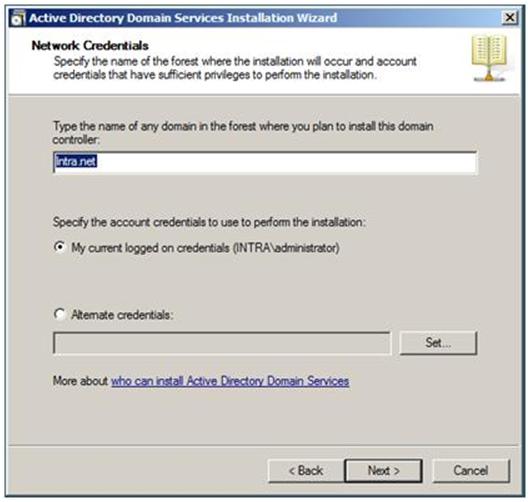

Choisissez de rejoindre une forêt existante et cliquez sur « Suivant »

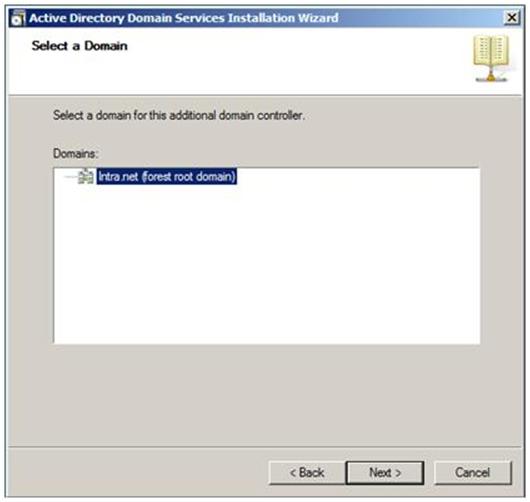

Le nom du domaine doit apparaître, Cliquez sur « Suivant »

Cliquez sur « Suivant »

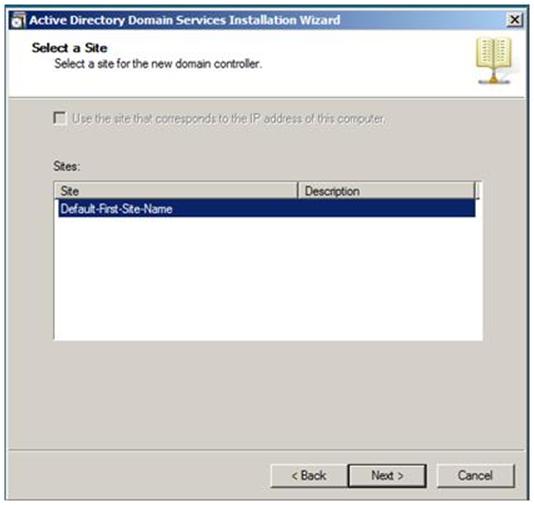

Le site auquel appartiendra le DC apparaît, Cliquez sur « Suivant »

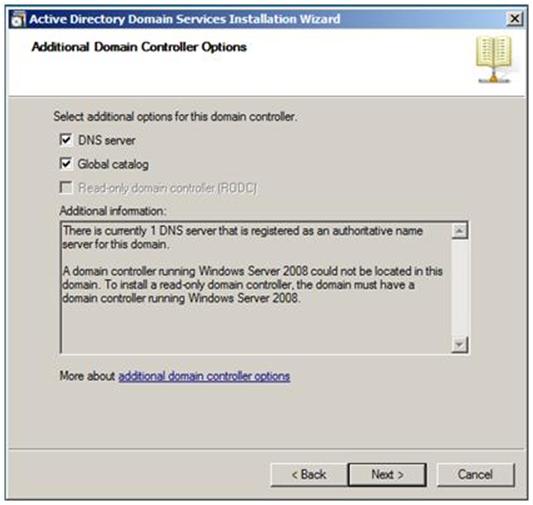

Choisissez les rôles de votre contrôleur de domaine et cliquez sur « Suivant »

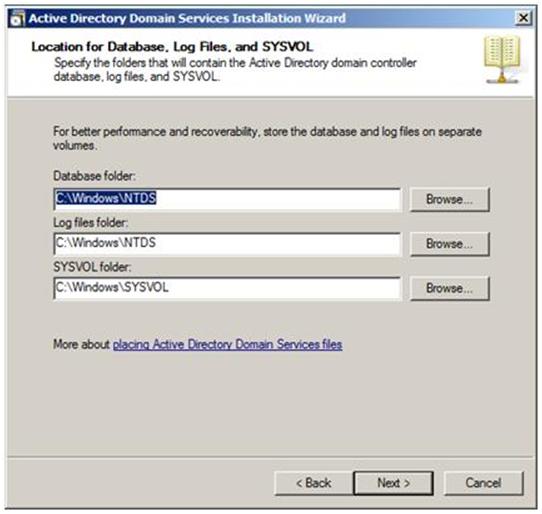

Cliquez sur « Suivant »

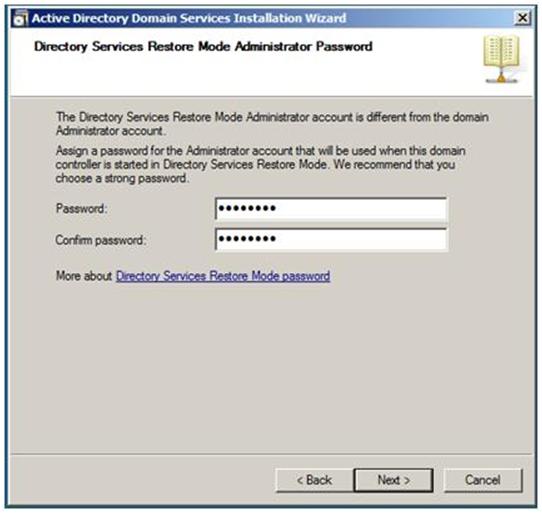

Choisissez un mot de passe de restauration et cliquez sur « Suivant »

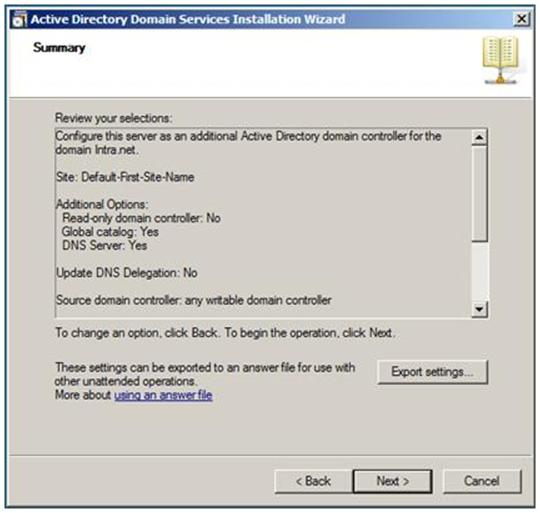

Vérifier le résumé de la configuration et Cliquez sur « Suivant »

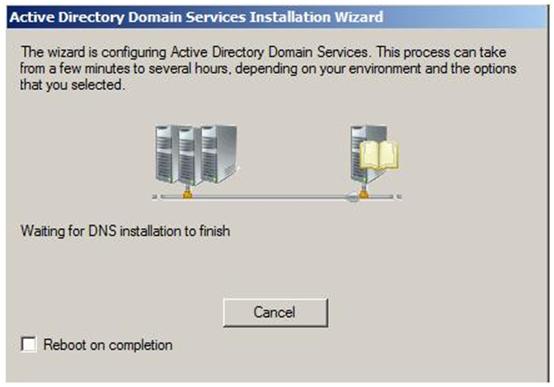

Active Directory est en cours d’installation, patientez jusqu’à ce que l’écran ci-dessous apparaisse

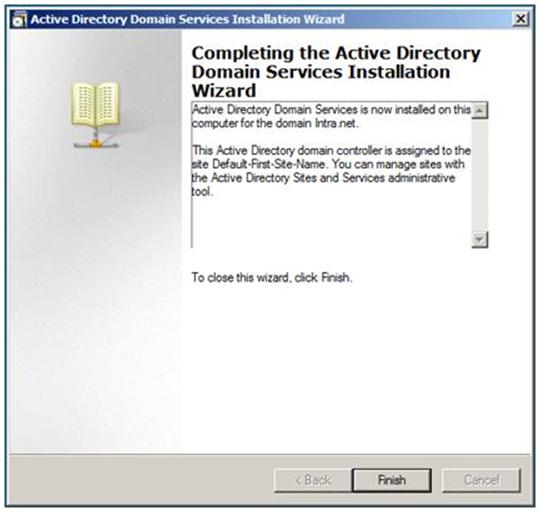

Cliquez sur « Terminer » puis « Redémarrer maintenant »

Déplacement des Rôles FSMO

Vous pouvez lire cet article correspondant aux opérations ci-dessous

Afficher et transférer des rôles FSMO dans l’interface graphique utilisateur

http://support.microsoft.com/kb/255690

Rôle Schéma Master

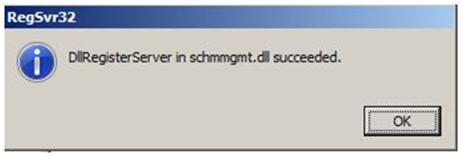

Une fois redémarré, cliquez sur exécuter puis tapez la commande suivante afin de rendre disponible le snap-in de gestion du Schéma Active Directory

Regsvr32 schmmgmt.dll

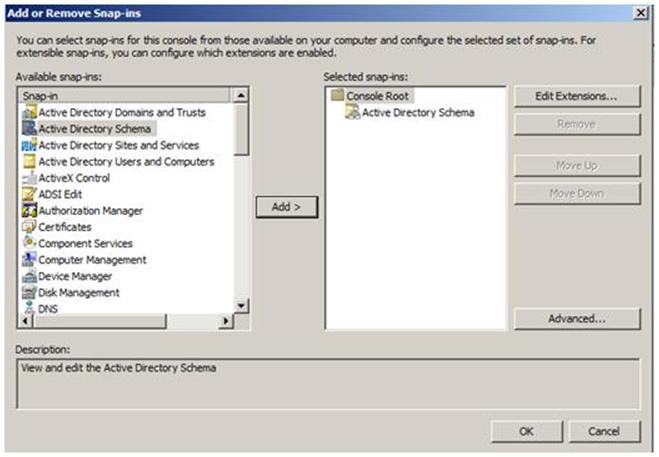

Cliquez sur « Exécuter » puis tapez « MMC »

Ajouter ensuite le snap-in « Active Directory Schema »

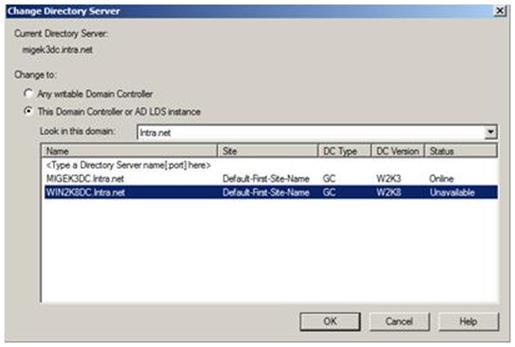

Connectez-vous ensuite au nouveau contrôleur de domaine en faisant un clic droit sur « Active Directory Schema »cliquez sur « Changer de contrôleur de domaine » et sélectionnez le nouveau contrôleur de domaine puis cliquez sur « OK »

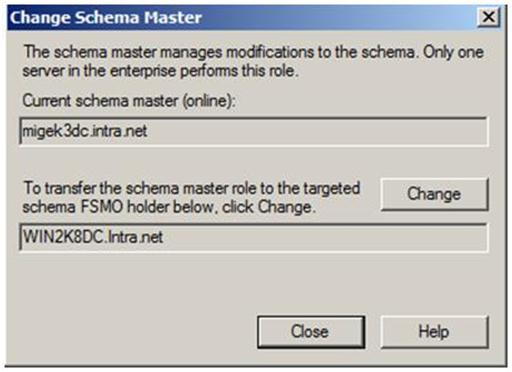

Cliquez ensuite sur « Maîtres d’opérations »

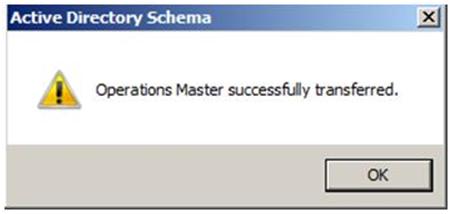

Cliquez sur « Changer » afin de récupérer le rôle Schéma Master sur ce nouveau contrôleur de domaine.

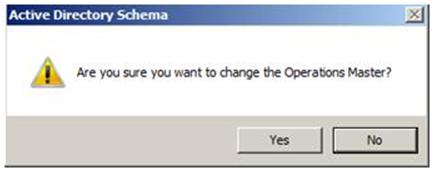

Cliquer sur « Oui » pour valider le déplacement du rôle

Rôle Maître de Nommage

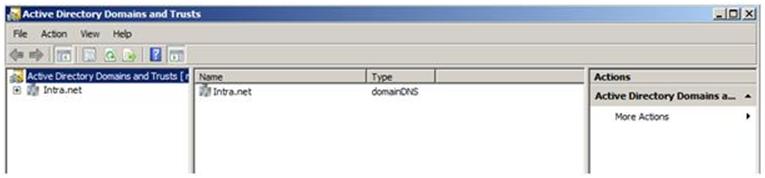

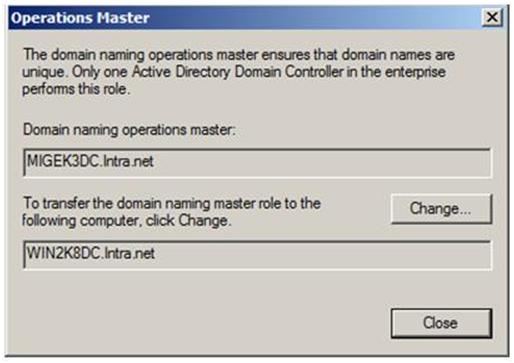

De la même façon mais à l’aide de la console « Domains and trusts » nous allons déplacer le rôle de maître de Nommage.

Changer de contrôleur de domaine puis sélectionnez « Operations Master »

Validez ensuite le changement

Rôles RID, Infrastructure Master et PDC

Les trois autres rôles peuvent être récupérés à l’aide la même console, « Utilisateurs et Ordinateurs Active Directory »

Faites un clic droit sur le nom de votre domaine, ici INTRA.NET et sélectionnez « Operations Master »

Sur chaque Onglet (pour chaque rôle) cliquez sur « Changer » puis validez la modification.

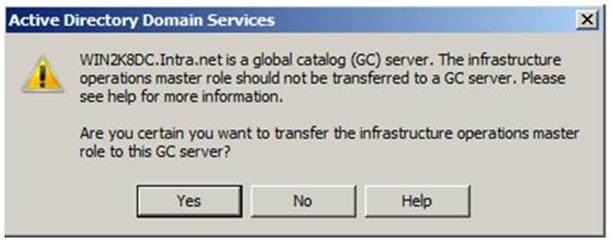

Une petite explication s’impose sur cet avertissement, lisez attentivement l’article Microsoft

Placement et optimisation des rôles FSMO sur les contrôleurs de domaine Active Directory

http://support.microsoft.com/kb/223346

Recommandations générales relatives au placement FSMO

|

–Placez les rôles d’émulateur PDC et de maître RID sur le même contrôleur de domaine. Il est également plus facile d’assurer le suivi des rôles FSMO si vous les groupez sur un plus petit nombre d’ordinateurs.

Si la charge sur le rôle FSMO principal justifie un déplacement, placez les rôles d’émulateur PDC et de maître RID sur des contrôleurs de domaine distincts dans le même domaine et le même site Active Directory et qui sont des partenaires de réplication directs. |

|||||

|

–En règle générale, le maître d’infrastructure doit se trouver sur un serveur de catalogue non global qui a un objet de connexion directe vers un catalogue global dans la forêt, de préférence dans le même site Active Directory. Le serveur de catalogue global contenant un réplica partiel de chaque objet de la forêt, le maître d’infrastructure, s’il est placé sur un serveur de catalogue global, ne mettra jamais rien à jour car il ne contient aucune référence aux objets qu’il ne contient pas. Il existe deux exceptions à la règle « ne jamais placer le maître d’infrastructure sur un serveur de catalogue global » :

|

|||||

|

–Au niveau de la forêt, les rôles de contrôleur de schéma et de maître d’opérations des noms de domaine doivent être placés sur le même contrôleur de domaine car ils sont rarement utilisés et doivent être contrôlés étroitement. En outre, le rôle FSMO de maître d’opérations des noms de domaine doit être également un serveur de catalogue global. Certaines opérations qui utilisent le maître d’opérations des noms de domaine, telles que la création de domaines grands-enfants, échoueront si ce n’est pas le cas. Dans une forêt, au niveau fonctionnel de la forêt Windows Server 2003, vous n’avez pas à placer le maître d’attribution de noms de domaine sur un catalogue global. |

Désinstallation d’Active Directory sur les anciens contrôleurs de domaine

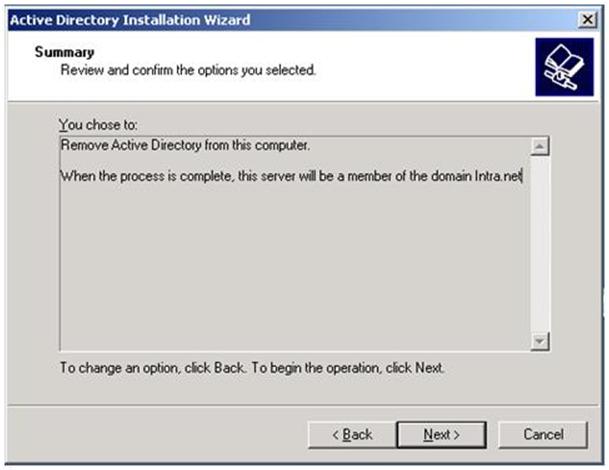

A partir d’un contrôleur de domaine à supprimer, cliquez sur « Exécuter » puis tapez « DCPROMO »

Cliquez sur « Suivant »

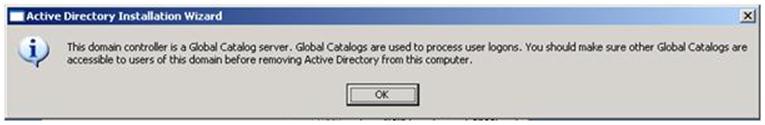

Notre nouveau contrôleur de domaine est un catalogue global, nous pouvons donc ignorer cette erreur et cliquer sur « OK »

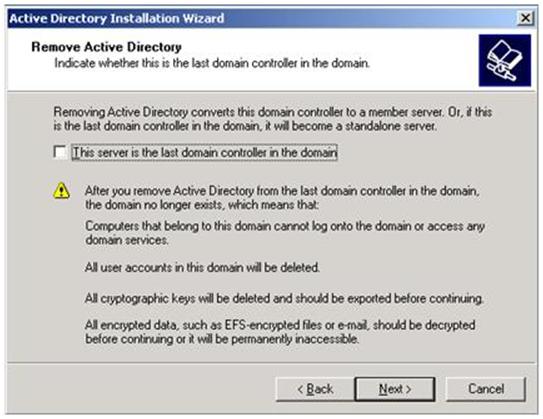

Cliquez sur « Suivant » SANS cocher « ce serveur est le dernier contrôleur de domaine de ce domaine »

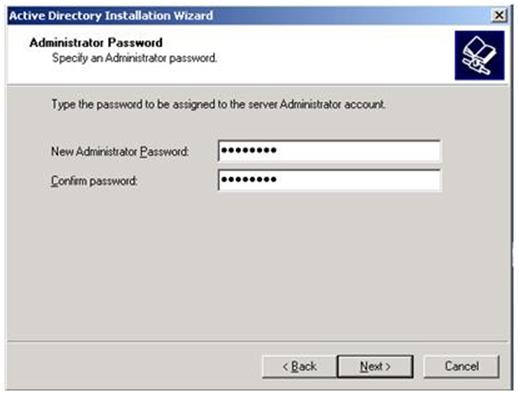

Confirmez le mot de passe puis cliquez sur « Suivant »

Windows nous présente un résumé des opérations qui vont être exécutées, cliquez sur « Suivant »

Une fois les opérations réussies, cliquez sir « Terminer » et redémarrez le serveur.

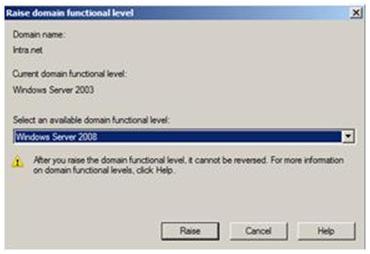

Niveaux Fonctionnels

Une fois les contrôleurs de domaine uniquement sous windows 2008, vous pouvez augmenter le niveau des domaines et forêts en Windows 2008.

Les niveaux fonctionnels des domaines

| Niveau | Fonctionnalités activées | DC |

| 2000 | Installation depuis un support (IFM) Mise en cache des groupes Universel Partitions applicatives Imbrication des groupes Groupe de type Universel SIDHistory |

2000 2003 2008 |

| 2003 | Ensemble des fonctionnalités du mode 2000, plus Changement de nom des contrôleurs de domaine Mise à jour attribut LastLogonTimestamp Délégation contrainte Kerberos Selective Authentication accross Forest Trusts Mot de passe utilisateur pour inetOrgPerson Redirection des containers Users & Computers Stockage des information Authorization Manager |

2003 2008 |

| 2008 | Ensemble des fonctionnalités du mode 2003, plus Réplication DFS-R du contenu de SYSVOL Last Interactive Logon information (time, station, failed logons) Fine-Grained Password Policy (FGPP) AES 128 et 256 pour Kerberos |

2008 |

Les niveaux fonctionnels des forêts

| Niveau | Fonctionnalités activées | DC |

| 2000 | Toutes sauf celles qui nécessite le mode 2003  |

2000 2003 2008 |

| 2003 | Ensemble des fonctionnalités du mode 2000, plus Changement de nom des domaines Relations d’approbation inter forets Réplication LVR (Linked Value Replication) Amélioration KCC-ISTG (Inter Site Topology Generator) Classes auxiliaires dynamiques Modification de la classe User en inetOrgPerson et vice-versa Dé/réactivation au sein du schéma Intégration des RODC (Read-Only Domain Controller) |

2003 2008 |

| 2008 | Ensemble des fonctionnalités du mode 2003, tout nouveau domaine est en mode 2008 | 2008 |

Voilà pour les migrations Active Directory, n’hésitez pas bien entendu à tester ces opérations en maquette, ce sera l’occasion de tester Hyper-V de Windows 2008, maintenant qu’il est RTM

0 commentaire